Burp Suite2021是专门用于测试Web安全性的超实用渗透测试工具,在这里拥有Proxy、Spider、Scanner、Intruder、Repeater等丰富的工具模块,让用户能够通过自动测试和半自动测试的方式,轻松分析会话令牌和重要数据项的随机性等不可预知的应用程序,以便于进行拦截、修改、重放数据包进行测试,非常适合信息安全从业人员使用。

Burp Suite2021能够通过拦截HTTP/HTTPS的web数据包,以充当浏览器和相关应用程序的中间人,也能够利用AST技术、配置扫描、浏览器驱动扫描等功能来进行自动扫描漏洞,能够为你带来全方面的安全性。

1、Burp Suite是专业的漏洞分析软件,可以检测你网站出现的漏洞

2、适合维护人员使用,可以对你的计算机系统安全维护

3、支持重复扫描功能,对当前的系统内容重新检测

4、支持更多扩展的内容,近十款工具维护你的系统

5、支持手动选择分析的内容,可以添加分析模块

6、支持常见的漏洞分析,可以检测一百多个漏洞

7、Burp Suite企业版可以在特定时间执行计划扫描,或按需执行一次性扫描。

8、可以将重复扫描配置为无限期运行或直到定义的终点。

9、可以在一个位置查看给定网站的整个扫描历史记录。

一、Web漏洞扫描程序

1、涵盖了100多个通用漏洞,例如SQL注入和跨站点脚本(XSS),在OWASP前10名中的所有漏洞中均具有出色的性能。

2、Burp的尖端 Web应用程序搜寻器 准确地映射内容和功能,自动处理会话,状态更改,易失性内容和应用程序登录。

3、Burp Scanner包括一个完整的 JavaScript分析 引擎,该引擎结合了静态(SAST)和动态(DAST)技术,用于检测客户端JavaScript(例如基于DOM的跨站点脚本)中的安全漏洞。

4、Burp率先使用高度创新 的带外技术(OAST) 来增强传统的扫描模型。Burp Collaborator技术使Burp可以检测在应用程序外部行为中完全不可见的服务器端漏洞,甚至报告在扫描完成后异步触发的漏洞。

5、Burp Infiltrator技术可用于检测目标应用程序,以在其有效负载到达应用程序内的危险API时向Burp Scanner提供实时反馈,从而执行交互式应用程序安全测试(IAST)。

6、Burp的扫描逻辑会不断进行改进,以确保能够找到最新的漏洞和现有漏洞的新情况。近年来,Burp成为第一台检测Burp研究团队首创的新型漏洞的扫描仪,包括模板注入和Web缓存中毒。

7、所有报告的漏洞均包含详细的自定义建议。这些内容包括问题的完整说明以及逐步的修复建议。会针对每个问题动态生成建议性措词,并准确描述任何特殊功能或补救点。

二、先进的手动工具

1、使用Burp项目文件实时增量保存您的工作,并从上次中断的地方无缝接听。

2、使用配置库可以使用不同的设置快速启动目标扫描。

3、在Burp的中央仪表板上查看所有发现的漏洞的实时反馈。

4、将手动插入点放置 在请求中的任意位置,以通知扫描仪有关非标准输入和数据格式的信息。

5、浏览时 使用 实时扫描, 以完全控制针对哪些请求执行的操作。

6、Burp可以选择报告所有反映和存储的输入,即使尚未确认漏洞,也可以方便手动测试跨站点脚本之类的问题。

7、您可以导出发现的漏洞的格式精美的HTML报告。

三、基本手动工具

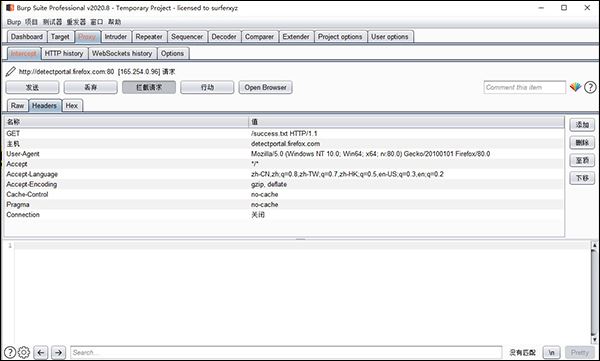

1、Burp Proxy允许手动测试人员拦截浏览器和目标应用程序之间的所有请求和响应,即使使用HTTPS时也是如此。

2、您可以查看,编辑或删除单个消息,以操纵应用程序的服务器端或客户端组件。

3、该代理历史记录所有请求和响应通过代理的全部细节。

4、您可以用注释和彩色突出显示来注释单个项目,以便标记有趣的项目,以便以后进行手动后续操作。

5、Burp Proxy可以对响应执行各种自动修改,以方便测试。例如,您可以取消隐藏隐藏的表单字段,启用禁用的表单字段并删除JavaScript表单验证。

6、您可以使用匹配和替换规则,将自定义修改自动应用于通过代理传递的请求和响应。您可以创建对消息标题和正文,请求参数或URL文件路径进行操作的规则。

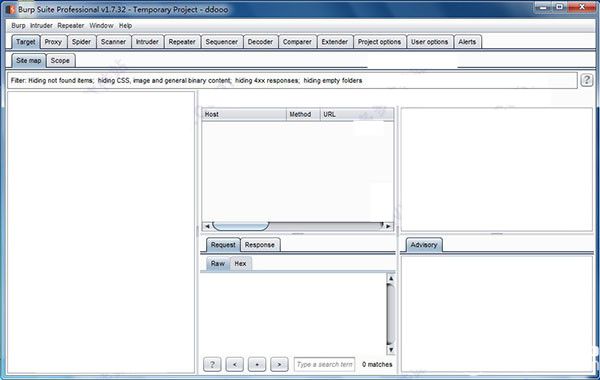

- Target

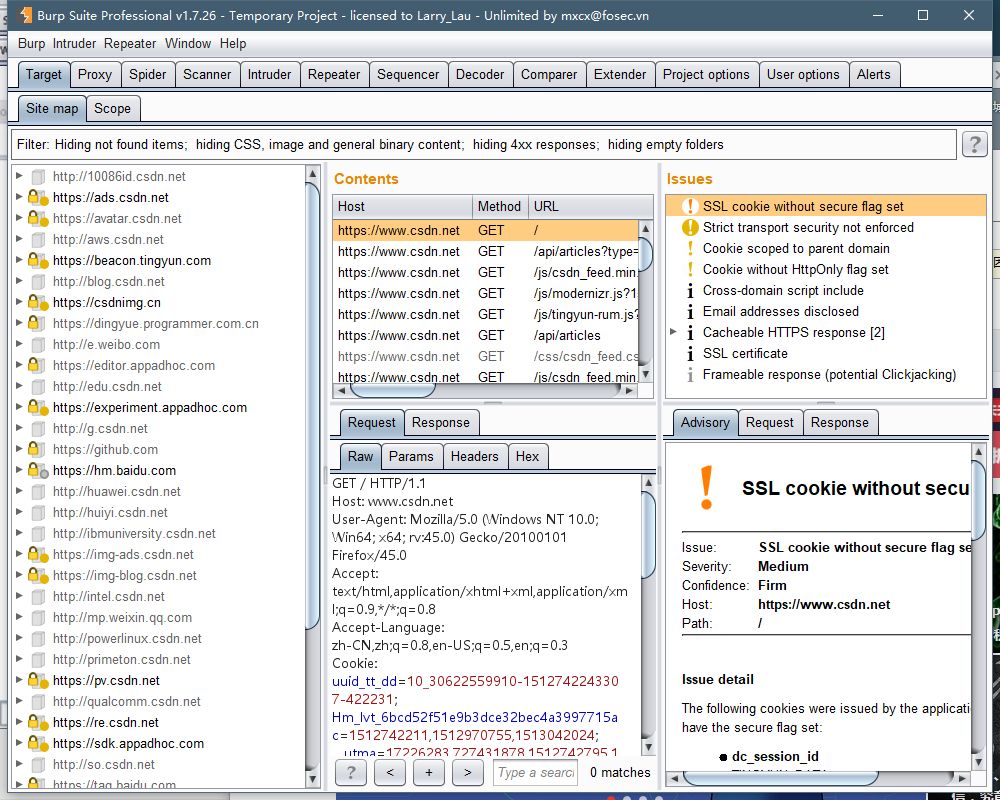

Target 作为 Burp 的第一个模块,作用是一个站点地图,会在左侧出现所有通过代理服务器的网页都会在此显示。

当访问了https://www.csdn.net/之后,“Target” 功能模块已经将所有访问记录给爬取了下来,并显示在左侧,如图所示。

当然,如果想使用 Burp 进行测试,首先要修改一下本机浏览器的代理。

下面以火狐为例来讲解 Burp 的基本配置

首先需要在火狐的设置里,找到代理设置,设置为和 Burp 软件一样的 IP,即可。

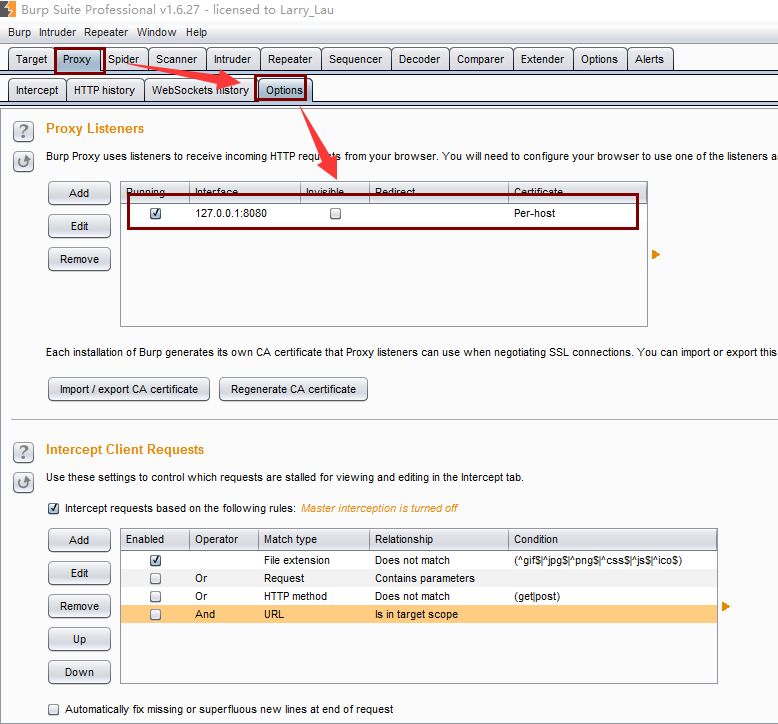

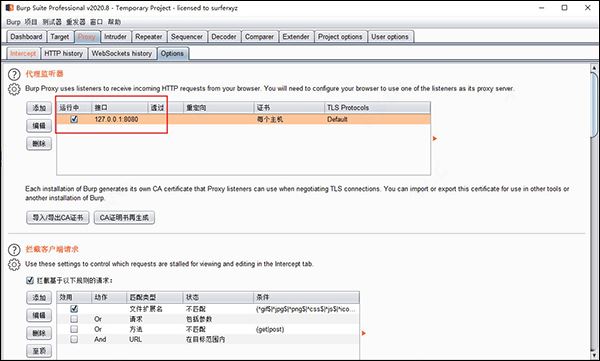

需要注意的就是端口号需要和这上面设置的端口号一致,都是 8080

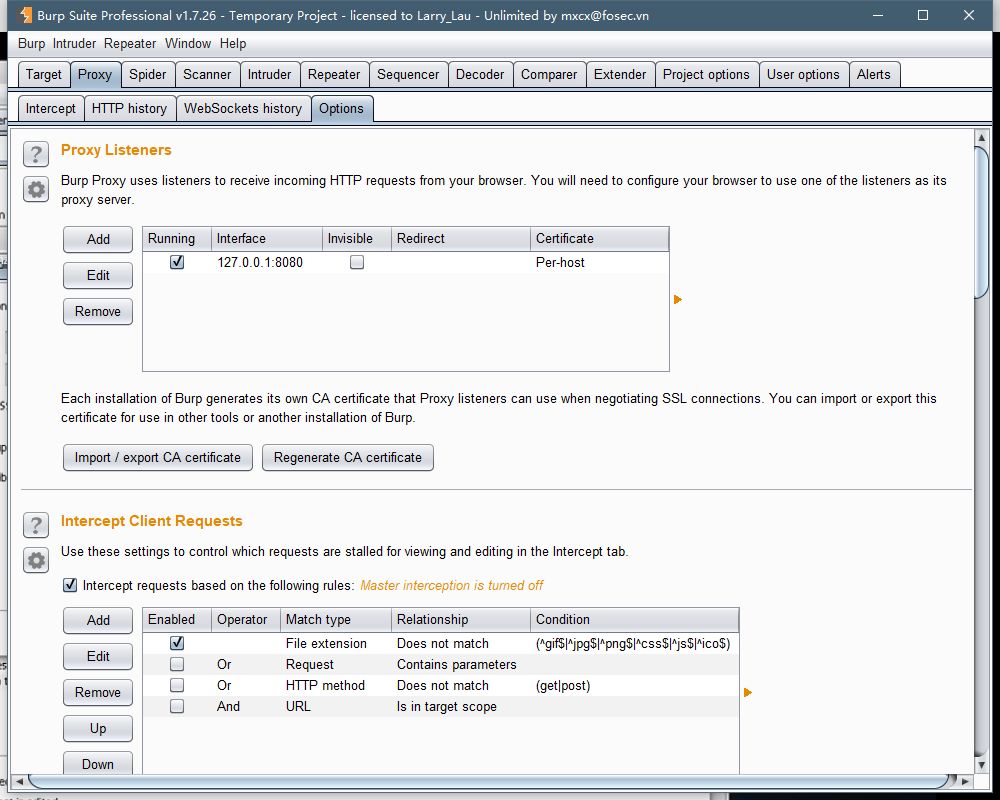

Proxy

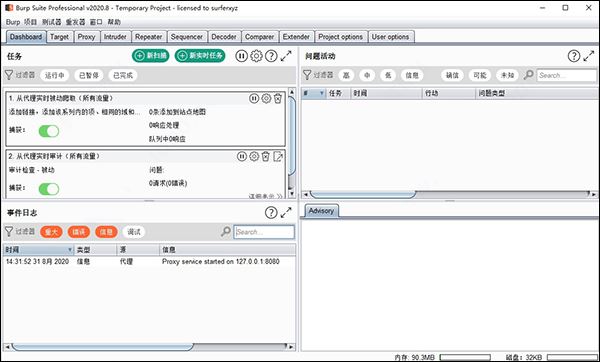

在 Burp 里,“Proxy” 模块是一个至关重要的模块,他的布局是这样的。

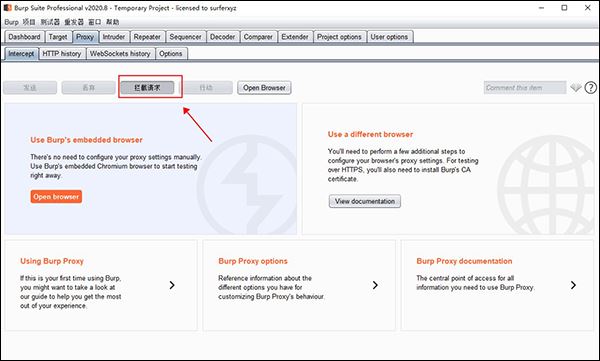

Proxy 模块里面的 intercept 模块的作用是截断 HTTP/HTTPS 之间的请求流量,如果第三个按钮 “intercept is off”,这里是未开启拦截的意识,如果开启了则会变为 “intercept is on”

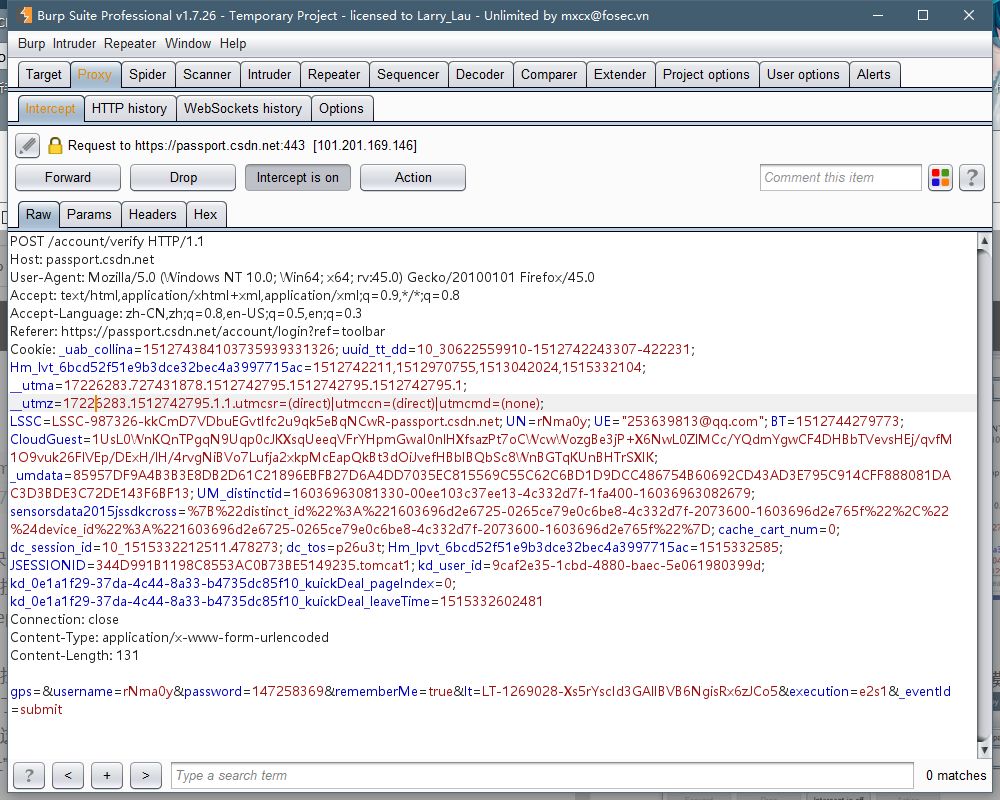

现在我们拦截下 CSDN 登陆页面的 HTTPS 流量。

在我输入了账号密码之后,点击了开启拦截,状态变为 “intercept is on”,此时,通过这个 HTTPS 请求下来的流量都会被拦截不发送并且显示在你的 “intercept” 模块下,如图所示。

去掉多余的参数,在 POST 登陆的实际请求只有这一句

&username=rNma0y&password=147258369&rememberMe=true<=LT-1269028-Xs5rYscId3GAlIBVB6NgisRx6zJCo5&execution=e2s1&_eventId=submit

当拦截开启的时候,整个网页他是无法请求的,因为发送的所有请求都被拦截下来了,如果你想访问下个网页,选择模块里的第一个按钮 “Forward”,这个按钮意味着放行,令他通过请求,发送此数据包。

Drop

Drop 则是丢掉这个包,重新抓取数据。

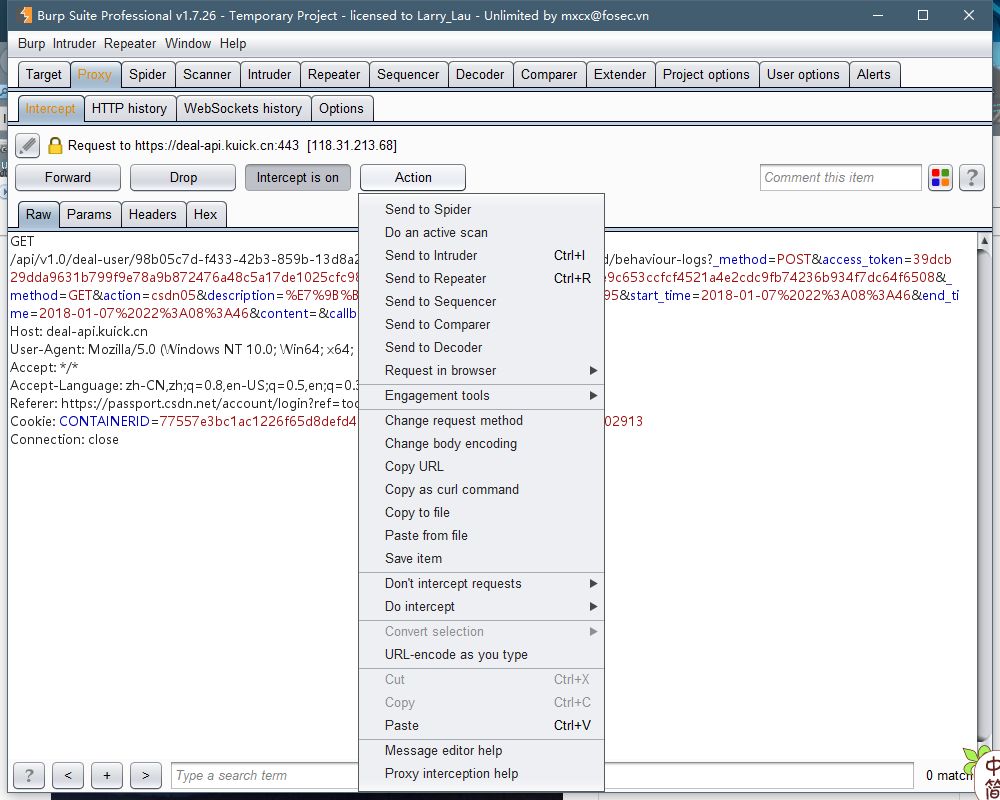

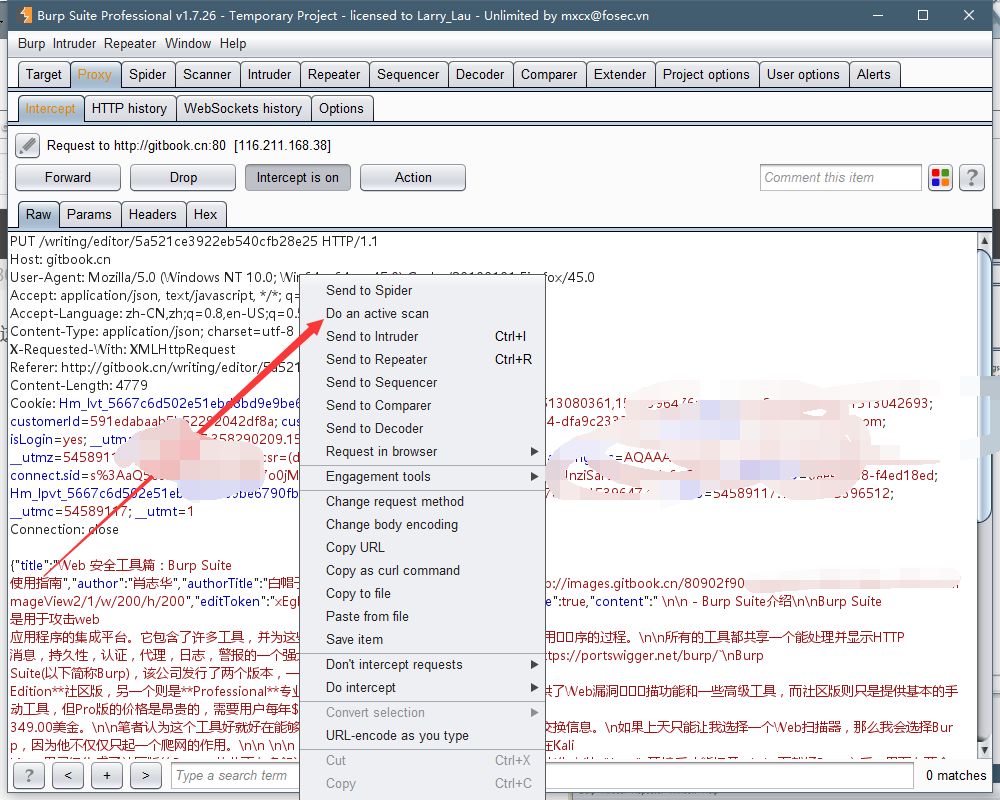

Action

Action 的功能如下,可以把请求发送到各个模块进行交互。

HTTP history

这个模块的功能则是这个就是截取包的历史记录,把先前截取的数据包历史停留在这里。

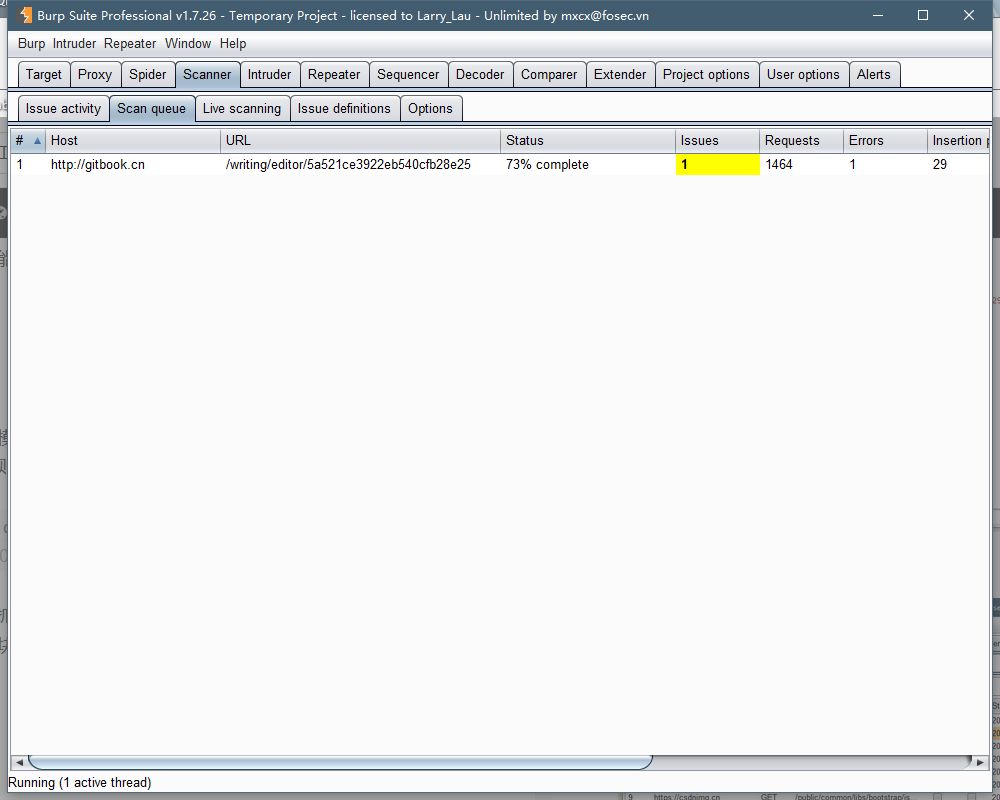

Scan

Scan 这个功能模块的作用则是扫描,一个 Web 应用程序的扫描器,是 Pro 版独有的,社区版则不带有此功能。

使用方法是在抓包后右键菜单,出现 “Do a active scan”,点击后则会发送到 Burp 的 Scan 模块下,最重要的指示则是会高亮黄色。

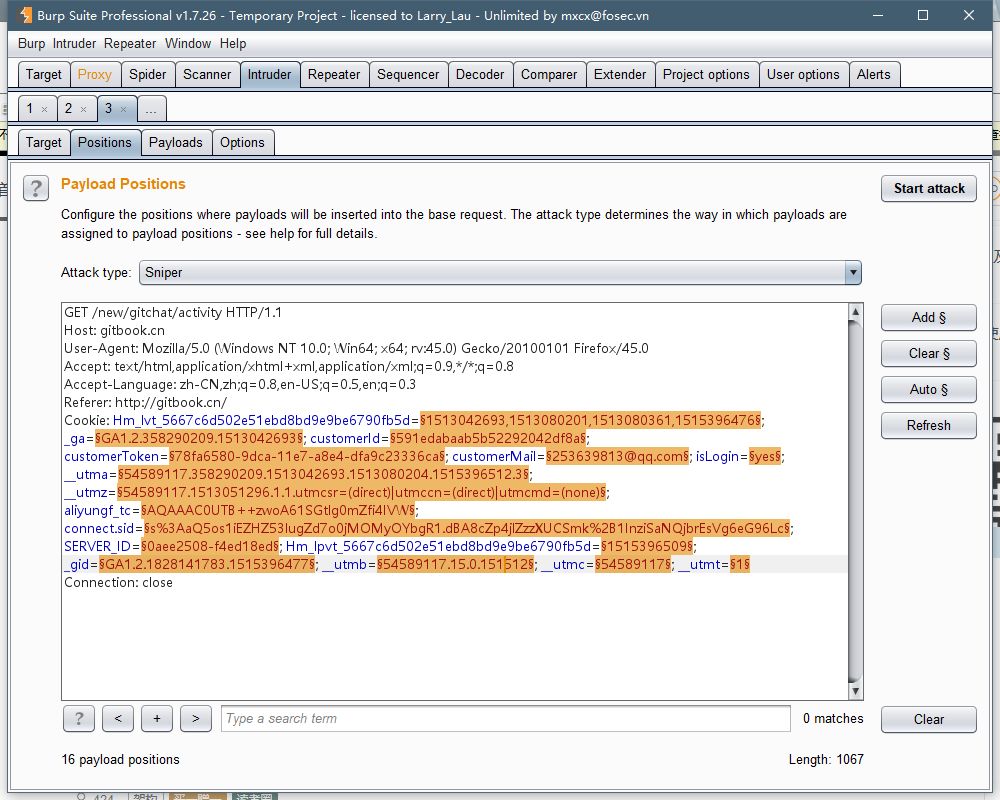

Intruder

Intruder 模块则是整个 Burp 工具里最有用的一块,在暴力破解这方面经常会上手,可以通过增加一个字典来实现自动化的攻击。

在 Intruder 模块下的 Position 下可以对 HTTP 请求进行操作,可以把 HTTP 请求里的某个单独的参数设置为变量,来进行替换,比如上图所示,标黄的部分即为变量参数。

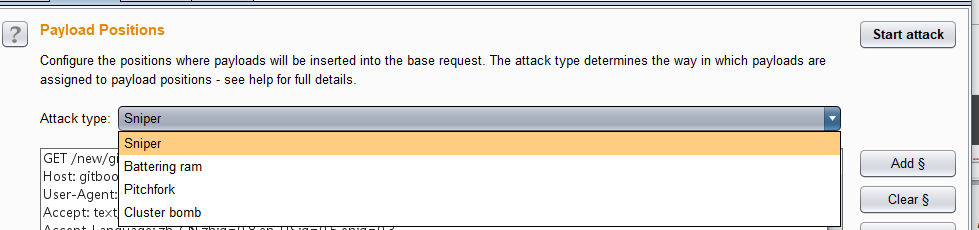

Attack type

Attack type 里的参数有四种,分别是如下图所示:

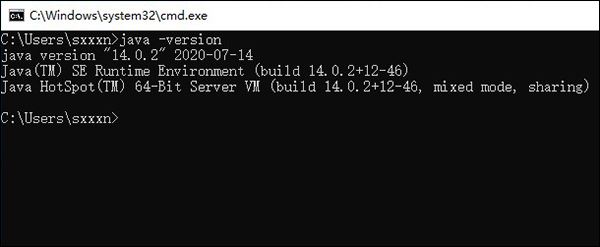

1、首先需要安装一个java环境。

2、然后需要下载好一个burpsuite的软件,如果是jar包就用java -jar 打开就可以了。

3、如果要使用代理的话,可以使用火狐插件FoxyProxy设置。

4、Burp Suite 2020也要对应设置好。

5、先点击这里就可以对访问的流量进行一个拦截。

6、浏览器对网址进行访问,即可成功截取请求信息。

立即查看

立即查看930MB/国产软件

2021-03-10

立即查看

立即查看279MB/国产软件

2021-09-27

立即查看

立即查看193.06MB/国产软件

2021-01-20

立即查看

立即查看162.27MB/国产软件

2021-01-06

立即查看

立即查看3.2MB/国产软件

2021-08-13

立即查看

立即查看33.56MB/国产软件

2021-01-20

立即查看

立即查看163.67MB/国产软件

2021-01-04

立即查看

立即查看181MB/国产软件

2021-12-14

立即查看

立即查看17.91MB/国产软件

2021-01-08

UPUPOO激活码领取软件77.98MB / 2021-02-06

点击查看Photoshop 2020破解版1.9GB / 2021-01-04

点击查看Maya2021最新版1.86GB / 2021-02-03

点击查看Xshell7激活破解版88.18MB / 2021-01-14

点击查看RPG Maker MV全能修改器507KB / 2021-01-05

点击查看OC渲染器4.0破解版114.83MB / 2021-01-15

点击查看AI全自动剪辑软件破解版121MB / 2021-02-19

点击查看Auto Unlocker破解版35.7MB / 2021-11-12

点击查看diskgenius专业版38.7MB / 2021-09-25

点击查看Photoshop 2020破解版1.9GB / 2021-01-04

点击查看方方格子Excel工具箱下载94.55MB / 2021-02-04

点击查看CorelDRAW2021破解版727.34MB / 2021-01-16

点击查看